W świecie cyberbezpieczeństwa zrozumienie, jak myślą i działają atakujący, jest kluczowe dla budowania skutecznej obrony. Cyberprzestępcy rzadko działają chaotycznie – ich działania często wpisują się w pewne schematy i etapy. Jednym z najbardziej znanych modeli opisujących cykl życia ataku jest Cyber Kill Chain, opracowany przez firmę Lockheed Martin. Ten artykuł wyjaśni, czym jest Cyber Kill Chain, jakie są jego poszczególne etapy cyberataku i dlaczego jego zrozumienie jest tak ważne dla każdego, kto dba o bezpieczeństwo w sieci.

Model Cyber Kill Chain dostarcza ram do analizy ataków i identyfikacji punktów, w których można je przerwać. To fundamentalna wiedza zarówno dla specjalistów ds. bezpieczeństwa, jak i dla świadomych użytkowników, którzy chcą lepiej rozumieć zagrożenia, takie jak phishing czy ataki z użyciem malware.

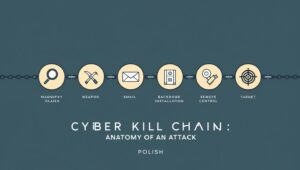

Co to Jest Model Cyber Kill Chain?

Model Cyber Kill Chain® został opracowany przez Lockheed Martin jako część szerszej koncepcji obrony opartej na analizie informacji wywiadowczych (Intelligence Driven Defense®). Nazwa „Kill Chain” (łańcuch unicestwienia/przerwania) została zapożyczona z terminologii wojskowej i opisuje sekwencję działań niezbędnych do skutecznego zaangażowania i zneutralizowania celu. W kontekście cyberbezpieczeństwa, model ten przedstawia typowy przebieg zaawansowanego cyberataku jako serię następujących po sobie kroków, które atakujący musi wykonać, aby osiągnąć swój cel.

Główną ideą jest to, że jeśli obrońcy uda się przerwać ten „łańcuch” na którymkolwiek z etapów, cały atak może zostać udaremniony. Zrozumienie poszczególnych faz pozwala na wdrożenie odpowiednich środków zapobiegawczych, detekcyjnych i reakcyjnych na każdym z nich.

7 Etapów Cyberataku Według Modelu Cyber Kill Chain

Model Lockheed Martin wyróżnia siedem głównych etapów cyberataku:

- Rekonesans (Reconnaissance):

To faza zbierania informacji o potencjalnej ofierze. Atakujący bada cel, identyfikując jego systemy, infrastrukturę sieciową (np. używane adresy IP, domeny), pracowników (np. przez media społecznościowe jak LinkedIn), stosowane technologie oraz potencjalne podatności. Metody mogą być pasywne (analiza publicznie dostępnych informacji – OSINT) lub aktywne (np. skanowanie portów). Celem jest znalezienie słabych punktów i zaplanowanie ataku. - Uzbrojenie (Weaponization):

Na podstawie informacji z rekonesansu, atakujący tworzy lub pozyskuje „broń” – złośliwy ładunek (payload) dostosowany do zidentyfikowanych podatności celu. Może to być np. spreparowany dokument Microsoft Office z makrem, plik wykonywalny zawierający malware (np. trojana, ransomware), czy link do strony wykorzystującej exploit kit. Ładunek jest często łączony z exploitem (kodem wykorzystującym konkretną podatność) i mechanizmem zdalnego dostępu (backdoor). - Dostarczenie (Delivery):

„Broń” jest dostarczana do celu. Najczęstsze metody to wiadomości e-mail z zainfekowanymi załącznikami lub linkami (phishing, spear phishing), zainfekowane nośniki USB, skompromitowane strony internetowe (ataki typu „watering hole”), bezpośrednie ataki na publicznie dostępne usługi lub wykorzystanie luk w oprogramowaniu. - Eksploitacja (Exploitation):

Po dostarczeniu ładunku następuje wykorzystanie podatności w systemie ofiary. Exploit zawarty w ładunku aktywuje się, umożliwiając wykonanie złośliwego kodu na komputerze ofiary i uzyskanie nieautoryzowanego dostępu. Ten etap polega na rzeczywistym „przełamaniu” zabezpieczeń. - Instalacja (Installation):

Atakujący instaluje złośliwe oprogramowanie (np. backdoor, trojan, narzędzie zdalnego dostępu – RAT) na skompromitowanym systemie. Celem jest zapewnienie sobie trwałego dostępu (persystencji) do systemu ofiary, nawet po ponownym uruchomieniu komputera czy zmianie haseł. - Dowodzenie i Kontrola (Command & Control – C2 lub C&C):

Zainstalowane złośliwe oprogramowanie nawiązuje połączenie z serwerem kontrolowanym przez atakującego (serwer C2). Ten ukryty kanał komunikacji pozwala napastnikowi na zdalne wydawanie poleceń zainfekowanemu systemowi, przesyłanie dodatkowych narzędzi, aktualizowanie malware’u i koordynowanie dalszych działań wewnątrz sieci ofiary. - Działania na Celach (Actions on Objectives):

To ostatnia faza, w której atakujący realizuje swój ostateczny cel. Może to być kradzież danych (ekfiltracja), ich zaszyfrowanie i żądanie okupu (ransomware), zniszczenie danych lub systemów, zakłócenie działania usług (DoS/DDoS), szpiegostwo przemysłowe lub polityczne, czy wykorzystanie zdobytych zasobów do dalszych ataków na inne cele.

Jak Wykorzystać Model Cyber Kill Chain do Obrony?

Zrozumienie etapów Cyber Kill Chain pozwala organizacjom i użytkownikom na wdrożenie strategii obronnych na każdym z tych poziomów:

- Rekonesans: Minimalizuj publicznie dostępne informacje o swojej infrastrukturze i pracownikach (np. poprzez odpowiednią konfigurację prywatności w mediach społecznościowych). Monitoruj swoją obecność online.

- Uzbrojenie: Ten etap jest trudny do bezpośredniego zwalczania przez ofiarę, ale świadomość popularnych technik „uzbrajania” (np. makra w dokumentach) pomaga w edukacji użytkowników.

- Dostarczenie: Stosuj filtry antyspamowe i antyphishingowe. Edukuj użytkowników, jak rozpoznawać fałszywe wiadomości i nie klikać w podejrzane linki/załączniki. Skanuj pobierane pliki.

- Eksploitacja: Regularnie aktualizuj oprogramowanie (systemy operacyjne, przeglądarki, aplikacje), aby łatać znane podatności. Używaj oprogramowania antywirusowego i systemów wykrywania włamań (IDS/IPS).

- Instalacja: Stosuj zasadę najmniejszych uprawnień (nie pracuj na koncie administratora na co dzień). Monitoruj system pod kątem nietypowych instalacji i procesów.

- Dowodzenie i Kontrola: Monitoruj ruch sieciowy wychodzący za pomocą firewalla i systemów detekcji, aby wykryć podejrzane połączenia z serwerami C2. Blokuj znane złośliwe adresy IP i domeny.

- Działania na Celach: Stosuj szyfrowanie danych, regularnie twórz kopie zapasowe (offline!), wdrażaj systemy zapobiegania utracie danych (DLP) i plany reagowania na incydenty.

Przerwanie łańcucha na dowolnym etapie może powstrzymać lub znacząco utrudnić atak. Na przykład, jeśli pracownik nie kliknie w link phishingowy (przerwanie na etapie „Dostarczenie”), cały późniejszy łańcuch nie zostanie zrealizowany.

Cyber Kill Chain a Inne Modele (np. MITRE ATT&CK)

Model Cyber Kill Chain jest użytecznym, wysokopoziomowym narzędziem do zrozumienia ogólnej sekwencji ataku. Istnieją również bardziej granularne frameworki, takie jak MITRE ATT&CK®, który szczegółowo kataloguje taktyki i techniki używane przez cyberprzestępców na różnych etapach. O MITRE ATT&CK napiszemy w osobnym artykule. Oba modele często się uzupełniają, dostarczając pełniejszego obrazu zagrożeń. Więcej o tych modelach można przeczytać w publikacjach specjalistycznych, np. na stronach Lockheed Martin.

Podsumowanie: Zrozumienie Wroga to Pierwszy Krok do Zwycięstwa

Model Cyber Kill Chain dostarcza cennego wglądu w sposób działania cyberprzestępców. Zrozumienie poszczególnych etapów cyberataku pozwala na lepsze przygotowanie się do obrony, wdrożenie odpowiednich środków zaradczych i skuteczniejsze reagowanie na incydenty. Pamiętaj, że cyberbezpieczeństwo to ciągły proces, a wiedza o taktykach wroga jest Twoją potężną bronią.

Zrozum Anatomie Ataku i Wzmocnij Obronę Swojej Firmy!

Model Cyber Kill Chain to tylko jedno z narzędzi pomagających zrozumieć zagrożenia. Nasze szkolenia z cyberbezpieczeństwa uczą, jak identyfikować i przeciwdziałać atakom na każdym ich etapie. Zapytaj o Szkolenia dla Twojej Organizacji.

Odnośnik zwrotny: MITRE ATT&CK®: Analiza Taktyk i Technik Hakerów [Framework]

Odnośnik zwrotny: Najnowsze Trendy w Cyberzagrożeniach 2025 (Globalnie i w Polsce)